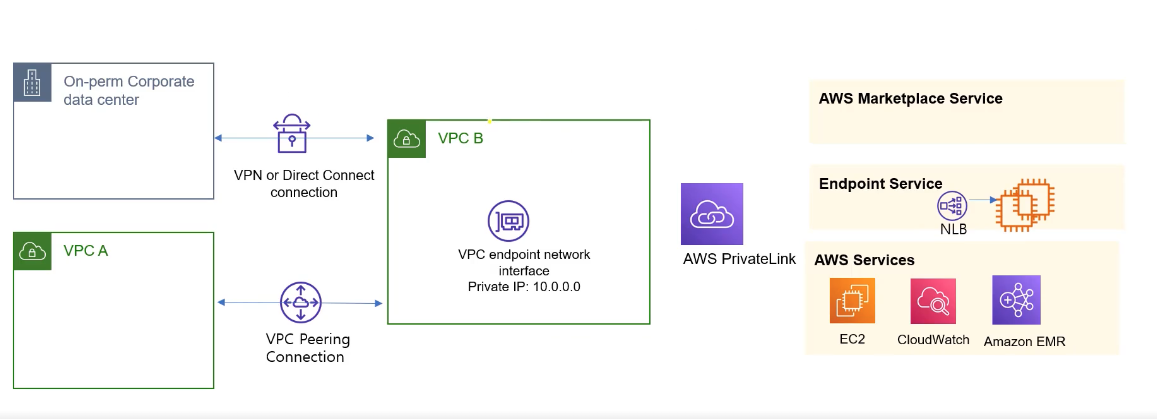

On-perm과 VPC-A는 아무리 VPC-B와 연결되어 있으면 내부 리소스에 접근할 수 있다.

실습 아키텍처

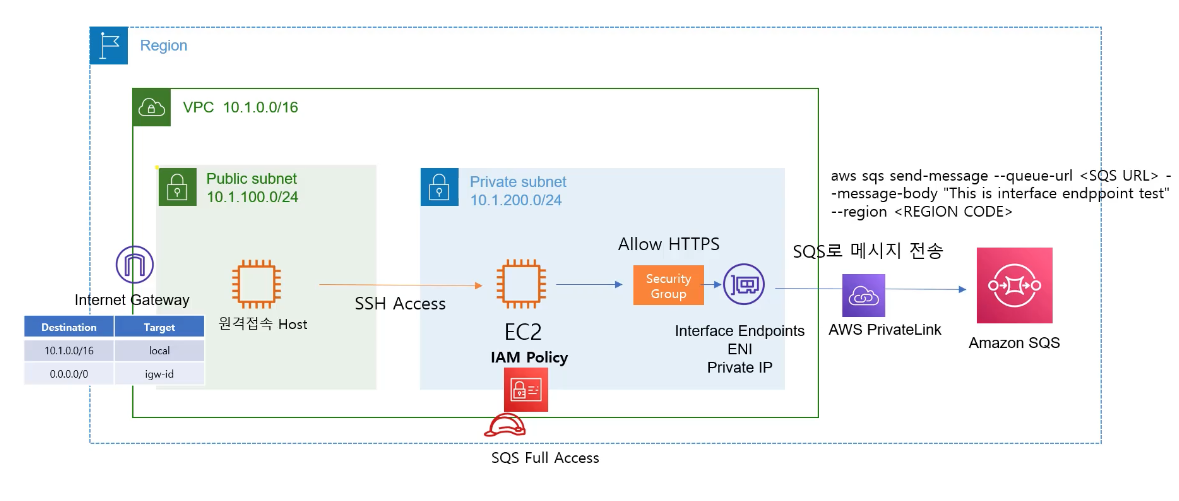

전체적인 진행 흐름도이다.

앞전에 Gateway 실습환경을 그대로 이용한다.

1) SQS 접근 권한 생성 및 Interface 엔드포인트 생성

<IAM>

역할 만들기

AWS - ec2 선택

SQS fullaccess 추가

이름 : endpoin_accessful 후 생성

<private ec2>

IAM 권한 부여

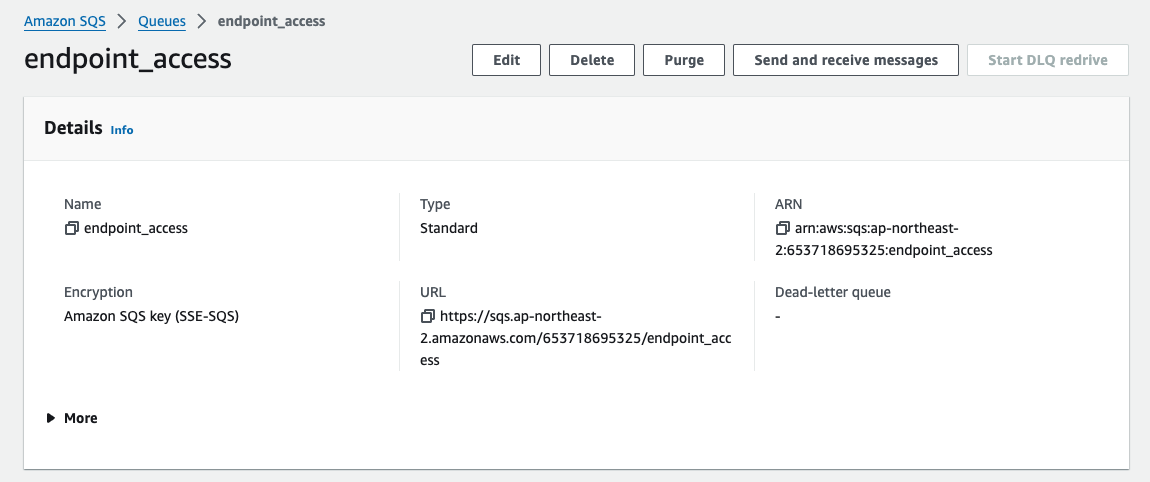

<SQS 클릭>

대기열 생성

표준 - 이름 : endppint_access 후 대기열 생성

<엔드포인트용 SG 생성>

보안그룹 생성

이름 : interface_sg

인바운드 규칙 추가 : SQS의 http를 받아야 하므로 https : 10.1.0.0/16 (VPC대역)

생성

<VPC>

엔드포인트 생성

이름 : interface_endpoint

AWS서비스 - SQS 서비스 이용 - 해당 VPC - private subnet 클릭

보안그룹 : interface_sg

엔드포인트 생성

2) 접속 테스트

SQS 형식의 메시지를 보내기 위해 다음을 참고한다.

send-message — AWS CLI 1.31.9 Command Reference

Note: You are viewing the documentation for an older major version of the AWS CLI (version 1). AWS CLI version 2, the latest major version of AWS CLI, is now stable and recommended for general use. To view this page for the AWS CLI version 2, click here. F

docs.aws.amazon.com

<예시 부분>

aws sqs send-message --queue-url "SQS URL" --message-body "Interface Endpoint Message" --region "현재 지역"<나의 상황>

aws sqs send-message --queue-url https://sqs.ap-northeast-2.amazonaws.com/653718695325/endpoint_access --message-body "Interface Endpoint Message" --region ap-northeast-2

<Private ec2 접속>

$ 위의 SQS 코드를 적어준다.

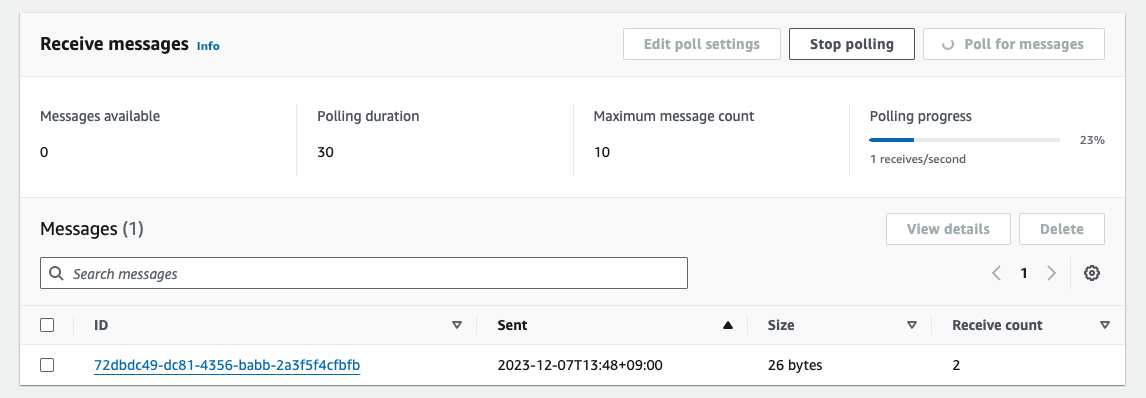

<SQS>

SQS 메시지 전송 및 수신

메시지 수신 (폴링) 클릭

확인

<send and receive messages>

<poll for messages>

확인이 가능하다.

'Cloud Infra Architecture (AWS) > AWS ANS-C01' 카테고리의 다른 글

| AWS Site-to-Site VPN (0) | 2023.12.08 |

|---|---|

| VPC Endpoint - Gateway Endpoint (S3) (0) | 2023.12.08 |

| AWS Certified Advanced Networking - Specialty 합격후기 (1) | 2023.12.05 |

| AWS CloudFront (0) | 2023.12.05 |

| 자주나오는 오답 (0) | 2023.12.02 |