SSH Briteforce 공격을 받아 빠르게 조치를 취하는 방법에 대해 다뤄보겠다.

해당 상황이 벌어졌을 때 감지하는건 다음 게시글을 참조해보자

[AWS SecurityHub] AWS GuardDuty로 침입 감지한 로그를 AWS Security Hub를 통해 살펴보기 [T]

AWS Security Hub란?AWS Security Hub는 탐지된 보안 이벤트에 대한 가시성을 제공보안 상태를 중앙 집중화하여 모니터링 및 관리AWS 환경의 보안 상태를 한눈에 파악하고 관리할 수 있는 강력한 도구 AWS

seongduck.tistory.com

- 누군가가 SSH BruteForce 및 비트코인을 수집하기 위해 나의 인스턴스가 해커에게 탈취된 상황

1) VPC -> 네트퉈크 ACL 이동

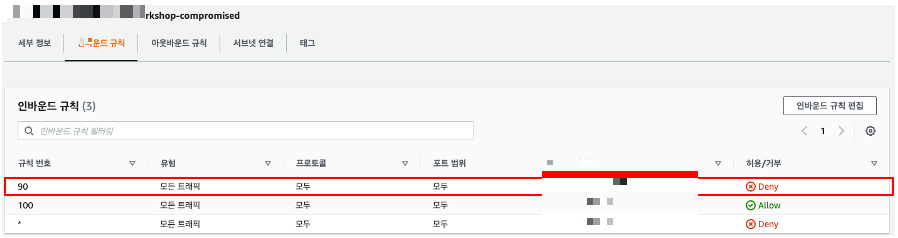

2) sir-workshop-compromised 선택 -> 인바운드 규칙 확인

- 90번 규칙은 100번 규칙보다 우선순위가 높으며, 공격자 Host의 Private IP를 차단하고 있는지 확인

- 감지된 공격자 Host의 Private IP 대역을 90번 규칙에 Deny로 넣으면 나의 서브넷에서 모든 접근을 차단한다.

- 하지만 여기서는 자동으로 Deny가 되어있다. 자동으로 설정해뒀기 때문이다.

AWS GuardDuty의 탐지 조건에 의해 자동적으로 차단할 수 있도록 만들 수 있다.

자동화 설정

1) EventBridge 규칙 생성

2) AWS GuardDuty에서 EC2/SSHBruteForce 탐지 내역이 생성되는 경우 차단을 호출하도록 만든다.

3) Event Pattern은 다음을 등록

"""

{

"source": ["aws.guardduty"],

"detail": {

"type":["UnauthorizedAccess:EC2/SSHBruteForce"]

}

}

"""

4) Target은 해당 IP를 NACL에 넣도록 Lambda 함수를 만든 부분을 넣어준다.