AWS Inspector란?

- 보안 평가 서비스

- 어플리케이션 환경을 스캔하여 보안 취약점 및 모범 사례 위반 사항을 탐지 및 보고

- 해당 과정을 통해 SSH Bruteforce 공격 탐지 및 CVE 취약점 감지

해당 게시글에서 이어서 진행

[AWS SecurityHub] AWS GuardDuty로 침입 감지한 로그를 AWS Security Hub를 통해 살펴보기 [T]

AWS Security Hub란?AWS Security Hub는 탐지된 보안 이벤트에 대한 가시성을 제공보안 상태를 중앙 집중화하여 모니터링 및 관리AWS 환경의 보안 상태를 한눈에 파악하고 관리할 수 있는 강력한 도구 AWS

seongduck.tistory.com

우선 AWS SecurityHub에서 Inspector로 필터를 넣어 확인한다.

1) AWS Console 접속 -> AWS Security Hub

2) Security Hub 리소스 선택 -> 왼쪽 분석 결과 클릭

3) "분석 결과" 클릭 -> 탐지 결과 목록 화면에서 "필터" 클릭

4) 제품 이름 = Inspector -> 적용

5) "필터란"선택 -> "그룹화 기준" 선택

6) 그룹화 기준 = "유형" -> Apply

7) Inspector가 CVE 취약점 목록을 탐색한 내용 확인

=> 3개의 취약점 발견

AWS CloudWatch

1) AWS Inspector 만들 때 같이 만들어진 해당 CloudWatcth 선택

2) 공격당한 인스턴스가 해당 "로그 그룹"의 "로그 스트림"인지 확인 -> "로그 스트림" 선택

3) 필터 = [Mon, day, timestamp, ip, id, msg1= Invalid, msg2 = user, ...] 검색

"""로그 이벤트"""

4) 앞에서 AWS SecurityHub로 발견한 SSH Bruteforce 공격 증적 발견

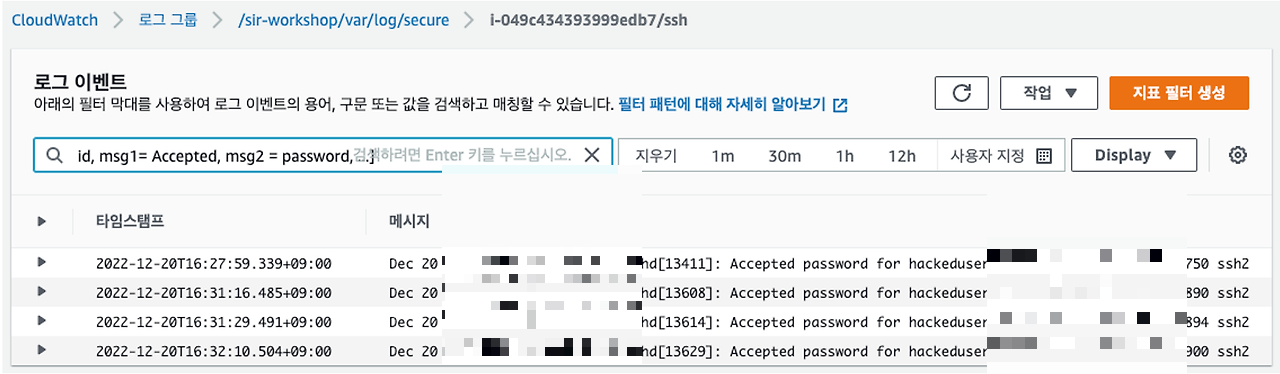

5) 다시 필터 = [Mon, day, timestamp, ip, id, msg1= Accepted, msg2 = password, ...] 검색

6) SSH Bruetefoce 공격을 통해, 정확한 로그인 정보를 찾고 로그인까지 성공했다는 증적 발견

'Cloud Infra Architecture (AWS) > AWS Build' 카테고리의 다른 글

| [AWS SecurityHub] AWS GuardDuty를 통한 Runtime 탐지 조사하기 [T] (0) | 2024.11.03 |

|---|---|

| [AWS SecurityHub] AWS GuardDuty로 침입 감지한 로그를 AWS CloudTrail을 통해 IAM 이벤트 조사하기 [T] (0) | 2024.11.03 |

| [AWS SecurityHub] AWS GuardDuty로 침입 감지한(SSH BruteForce) 로그를 AWS Security Hub를 통해 탐지 [T] (0) | 2024.11.03 |

| [AWS GuardDuty] AWS GuardDuty 활성화 및 기본적인 공격 시나리오 [T] (0) | 2024.11.03 |

| [AWS WAF] AWS WAF 정상트래픽 예외처리 [T] (0) | 2024.11.01 |